Nem csak hogy kell, de egyenesen kötelező! Sőt, nem csak víruskereső, hanem úgynevezett végpontvédelem (a víruskeresésen túl személyi tűzfal, kéretlen programok keresése, böngészővédelem, levelezésvédelem, stb. szolgáltatásokat nyújtó programcsomag) az, amire szükség van. Persze mondhatod, hogy nem böngészel olyan weboldalakat, amik veszélyesek lehetnének, csak ismerősöktől kapsz e-mailt, nincsenek nem legális programjaid. De vajon elég ez?

A következőkben egy gyors áttekintést kapsz a különböző lehetséges veszélyforrásokról és az ezek ellen való védekezés lehetőségeiről, fontosságáról.

A különféle számítógépes károkozók szinte egyidősek a számítógép használat elterjedésével. Amikor a számítógépek megjelentek a vállalatoknál, majd az otthonokban, megszülettek az első számítógépes kártevők is. Az első időkben a céljuk elsősorban a készítő programozási képességeinek demonstrálása volt és többnyire különösebb cél nélküli károkozás. Az internet térhódítása és a vele járó kommunikációs robbanás a számítógépes kártevők számának és fajtáinak bővülését hozta magával. És persze ebből is üzlet lett... A főszereplők már nem programozózsenik, hanem bűnözők, akik nagy pénzre hajtanak, meg persze kormányzati és magánügynökségeknek dolgozó hekkerek (Lehet megérne egy cikket a "Minden hekker gonosz?" kérdés). A számítógépeken található adatok egyre nagyobb értéket képviselnek, a velük való visszaélés egyre nagyobb üzlet. Valamikor az e-mail címek begyűjtése és eladása hozott hasznot, azután a banki adatok. Hol spamküldés volt a cél, hol "zombigépek" létrehozása a botnetek számára.

| A botnetek akár több százezer megfertőzött számítógépből, vagy újabban mindenféle "kütyüből" (webkamera, router, médialejátszó) létrehozott hálózat, aminek a segítségével túl lehet terhelni a célba vett weboldalakat. A sok-sok eszköz egyszerre küld tulajdonképpen értelmetlen kérést a weboldalt futtató számítógépnek. A gépnek minden kéréssel foglalkoznia kell, így először lelassul, majd általában összeomlik. Hogy mi ennek az értelme? Ha elképzelsz egy bankot, vagy webáruházat, esetleg egy közműszolgáltató weboldalát, amit akár órákon keresztül nem tudsz elérni, hogy az ügyeidet intézd, akkor meg is van a válasz. A "megrendelő" lehet egy konkurens cég, egy nem baráti kormányzat, vagy akár egy sértett érdekcsoport is. |

Hogy mit tehetsz Te? Megvédheted az eszközeidet részben önérdekből (a saját adataidat, digitális személyazonosságodat tudhatod biztonságban, ha így teszel), részben azért, mert egy digitális kártevőkkel fertőzött eszköz fenyegetést jelent a családod, barátaid, ismerőseid, ügyfeleid számára is. A végpontvédelem csak egy eszköz - és önmagában nem is elegendő a biztonság megteremtésére -, de nélkülözhetetlen eszköz. Hogy mi ellen és milyen módon kell védekezned, az függ attól, hogy mit használsz? Számítógép, laptop, táblagép, okostelefon? Milyen operációs rendszert futtat? Szinte mindenre van károkozó, persze van olyan operációs rendszer amelyikre több és van amelyikre kevesebb.

A különféle okoskütyük sem kivételek. Attól okosak, hogy valamilyen operációs rendszer (a legtöbb esetben valamilyen Linux) fut rajtuk. Minden rendszer támadható és ha valamiért megéri, akkor támadják is. Az okoseszközök gyártói sajnos nem fordítanak elég figyelmet a biztonságra a tervezéskor, de később sem jellemzők okvetlenül a biztonsági frissítések. És a nem befoltozott résen keresztül támadható, fertőzhető a kütyü.

Lássuk akkor a rosszfiúkat!

A fenyegetések (a legfontosabbak)

- Vírusok, férgek

- Trójai programok

- Rootkitek

- Adathalász eszközök

- Kéretlen programok

- Billentyűzetfigyelők

- Kémprogramok

Használj legális programokat! Ha nem így teszel, akár egészen elképesztő dolgokba futhatsz bele.

| A Windows 7 nyilvános béta verziójának megjelenésekor - ez egy régi történet :-) - akkora volt az érdeklődés, hogy a Microsoft szerverei először nem, és egy ideig később is csak nehezen győzték a letöltők rohamát. (Elég vicces volt, ahogy hosszú órákon keresztül ott gubbasztottunk a gép előtt, és lestük, be tudunk-e jelentkezni a letöltő oldalra...) Torrent oldalakról viszont hamarosan letölthető volt a telepítőkészlet. Persze ezek a változatok többnyire tartalmaztak valamilyen "meglepetést". Vírust, trójait vagy más károkozót, a frissen telepített rendszer így máris fertőzött volt. Ilyen esetben a vírusvédelem telepítése sem segít... |

Víruskeresőt torrentről letölteni szintén kész öngyilkosság! Csaknem olyan, mintha egy bűnözőt alkalmaznál biztonsági őrnek. A külseje lehet megnyerő, de nem tudhatod, hogy neked dolgozik-e, vagy valaki másnak?

Ki mit tud?

Az e-mailek szintén lehetnek fenyegetés forrásai. Lehetséges, hogy csak néhány ismerősödnek küldesz és csak tőlük fogadsz e-maileket, de általában nem ez a jellemző. Előfordulhat, hogy a levél feladója ismerősnek tűnik, de nem az, akinek mondja magát. A magánlevelezésben nem elterjedt a tanúsítványok használata, ezért ez általában nem járható út a küldő megbízható azonosítására. A hamisított, s így kockázatot jelentő e-mailek stílusa, nyelve általában eltér az eredetileg szokásostól. Ha valaki, akivel eddig magyarul, vagy angolul leveleztél, egyszer csak németre vált, nyugodtan gyanakodhatsz. Ha olyan levelezőpartnertől kapsz melléklettel ellátott e-mailt, aki nem szokott ilyeneket küldeni, ugyancsak indokolt az elővigyázatosság. Akár kérdezz rá egy másik e-mailben, hogy tényleg küldött-e mellékletet is? Talán feltűnt már, hogy itt egy szó sem esett víruskeresőről, végpontvédelemről és hasonlókról. Ami késik, nem múlik, de ebben az esetben is a saját viselkedésed, elővigyázatosságod, egészséges gyanakvásod az egyik legfontosabb "biztonsági berendezés". Néhány tipp arra, hogy mire figyelj és mit ne tegyél az e-mailekkel: 4 jel ami arra utal, hogy... és 6 dolog, amit ne tegyél...

Vírusok. A legrégebbi számítógépes kártevők. Az első számítógépes vírus elkészítésének idejéről és körülményeiről több eltérő információ is kering a világhálón.

|

Az első vírusnak tekinthető kísérleti program 1971-ben az ARPANET nevű tudományos/katonai hálózaton futott. A Creeper (Kúszónövény) képes volt az önreprodukcióra és a hálózaton való terjedésre. Bob Thomas írta és a DEC PDP-10 számítógépek TENEX operációs rendszerének hibáját használta ki. A Creeper nem volt kártékony. A megfertőzött gép terminál képernyőjén megjelenítette a “I’m the creeper, catch me if you can!” (Én vagyok a Kúszónövény, kapj el, ha tudsz!) szöveget. Ekkor készült az első víruseltávolító program is, amely Reaper (Arató) névre hallgatott. Az első, nem laboratóriumi körülmények között terjedő vírus az Elk Cloner volt, amit 1982. februárjában egyfajta tréfaként bocsátott útjára a 15 éves Rich Skrenta. Az akkoriban sikeres Apple II rendszerre írt ún. "boot sector" vírus volt. Ha a számítógép fertőzött lemezről indult, a vírus betöltődött a memóriába és képes volt újabb floppy lemezeket megfertőzni. Minden ötvenedik indításkor egy versikét is megjelenített a képernyőn. Szerencsére igazi kárt nem okozott, de meglehetősen hatékonyan terjedt. |

Az Internet úgy, ahogy ma ismerjük, még nem igazán létezett, az első vírusok még leginkább floppylemezen terjedtek. Akkor a víruskereső programok még tartalmazták a teljes vírusadatbázist, amit havonta (!) kellett frissíteni.

Floppy lemezek.

A vírusoknak mindig valamilyen "hordozóra" van szükségük. Ez általában program-, vagy más végrehajtható állomány. A "fertőzés" úgy történik, hogy a kártevő a program végéhez illeszteti magát, miközben az operációs rendszer az állomány méretét az eredetivel egyezőnek mutatja. A másik módszer szerint a vírus a megfertőzött program egy részét írja felül. A "gyógyítás" ilyen esetben csak az állomány törlésével lehetséges. A vírusok, hasonlóan az emberi kórokozókhoz hasonlóan csak bizonyos környezetben működőképesek. Érzékenyek lehetnek az operációs rendszerre, annak nyelvi változatára, a telepített programokra, stb. A készítők egyre több esetben "célozzák" a vírust, vagyis kifejezetten valamilyen felhasználócsoport megfertőzését kívánják elérni, esetleg bizonyos programokat, vagy állománytípusokat támadnak. Ilyen pl. az Microsoft SQL adatbázis kiszolgálókat támadó SQL Slammer Worm. Egy időben nagyon elterjedtek voltak a makróvírusok. Ezek a károkozók leginkább a Microsoft Office Word és Excel állományait fertőzték meg, és használták terjedésükhöz. Kihasználták a makrók automatikus futtatásának lehetőségét, a fertőzött állomány megnyitását követően azonnal végre is hajtódtak. Változatos, néha csak bosszantó, máskor komoly kárral járó képességekkel bírnak.

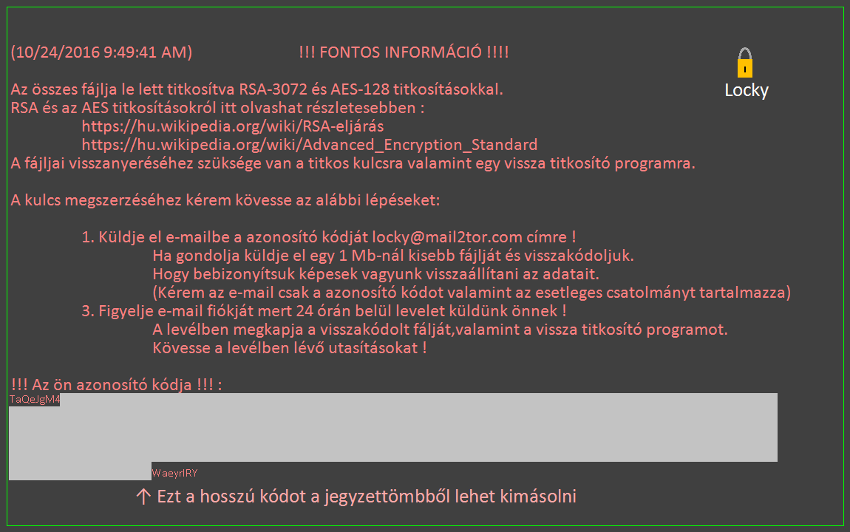

Zsarolóvírusok. Az utóbbi idők (bár a kezdetek egészen 1989-ig nyúlnak vissza) bosszantó és hihetetlenül kártékony termékei a zsarolóvírusok (ransomware). A megtámadott rendszer állományait (leginkább a felhasználó számára értékes dokumentumok és más adatállományok) titkosítják, majd jelzik a fertőzést és azt, hogy egy meghatározott összegért cserében a felhasználó megkapja a titkosított állományok visszafejtéséhez szükséges kódot. Vagy nem! A tapasztalatok szerint a váltságdíj kifizetése semmire sem garancia. Érdemes viszont körülnézni a biztonsági szoftvereket gyártó cégek weboldalain, vagy a The No More Ransom Project oldalán, mert egyre több zsarolóvírushoz elérhető ingyenes visszaállító alkalmazás.

A Locky nevű zsarolóvírus, magyar változatának (Hucky) figyelmeztető képernyője. Forrás: www.hwsw.hu

|

Az első ismert zsarolóprogramot 1989-ben Joseph Popp írta. A neve AIDS volt (de PC Cyborg néven is ismert). A vírus az állományok kódolását követően egy program lejárt licencére hivatkozva a PC Cyborg Corporation termékének megrendelésére és 189 dollár kifizetésére akarta rávenni az áldozatot. A siker viszonylag csekély volt, mivel a dekódoló kulcsot az alkalmazott eljárás miatt magából a vírusból is ki lehetett nyerni. Forrás: Wikipédia |

A férgek a vírusokhoz hasonló számítógépes kártevők, de a terjedésükhöz nincs szükségük "gazdaállatra", vagyis egy olyan állományra, amihez kapcsolódnak. A férgek önállóan képesek terjedni. Sokszor használják a hálózati megosztásokat újabb eszköz megfertőzéséhez. Az e-mailek kiváló terjesztői a különböző féregprogramoknak. A férgek pusztán a terjedésükkel is képesek problémákat okozni (a megtámadott rendszeren minden könyvtárba bekerülve jelentős helyet foglalhatnak, e-mailben terjedve jelentősen megnövelik a hálózati forgalmat és lassítják a hálózatot), de aktív károkozásra is képesek állományok törlésével, felülírásával.

A trójai programok nevüket az ókori mondában szereplő, a görögök által Trója elfoglalásához használt, fából készített lóról kapták. A céljuk az, hogy a megcélzott számítógépre bejutva hátsó kaput nyissanak, esetleg kártékony programokat töltsenek le, és indítsanak el. A felhasználót olykor megtévesztik, valamilyen hasznosnak mutatkozó programnak álcázzák magukat. Sokszor nem okoznak közvetlen kárt, a terepet készítik elő. A terjedésükhöz általában az Internetet használják, de akár optikai lemezen, pendrive-on is találkozhatsz velük.

Rootkitek. Egy viszonylag friss kategória. Nevüket a Unix, Linux környezetben létező legmagasabb jogosultságú felhasználóról - root (gyökér) és a kit (telepítőcsomag) - nevéről kapták. Az operációs rendszer mélyére fészkelik be magukat, olyan jogosultságot megszerezve, amelynek birtokában el tudnak rejtőzni a hagyományos víruskereső programok elől, mivel többnyire még azokat megelőzve indulnak el. A mai modern védelmi szoftverek közül egyre több nyújt védelmet a rootkitek ellen is. Bizonyos esetekben azonban - mivel ezek a károkozók a rendszer fontos állományait cserélik le - csak a teljes újratelepítés segít.

Adathalász eszközök. Általában egy e-mail valamilyen ürüggyel egy weboldalra irányít, ahol személyes adatok - felhasználónév, jelszó, PIN kód, bankkártya adatok, stb. - megadására kíván rávenni. Ezt megtévesztéssel, az eredetire - pl. egy bank weboldalára - való minél pontosabb hasonlósággal próbálja elérni. Ilyenkor segíthet a címsor tartalmának azonosítása - a weboldal internetes címe el fog térni az eredetitől. Itt jó szolgálatot tehet egy megfelelő végpontvédelmi szoftver, vagy egy olyan oldalellenőrző program, amely a bejelentett adathalász oldalakat képes azonosítani. Egy cikk erről: Adathalászat közelről. Az adathalász e-mailek a zsarolóvírusok célzott terjesztésében is komoly szerepet kapnak.

Kéretlen programok. Általában egy másik, általad telepített programmal érkeznek, bár legtöbbször erről mit se tudsz, mivel a telepített program nem tesz róla említést. A folyamat végén megjelenik egy új kereső, vagy egy böngésző eszközsáv. Mellékhatásként a kéretlen program továbbítja például a böngészési szokásaidra, kereséseidre vonatkozó információkat a fejlesztőjének. Ezek a programok persze nem csak kérés nélkül (de többnyire jóváhagyással, amit Te adsz meg, amikor elfogadod a felhasználási feltételeket, amiben ott van eldugva, hogy ennek a programnak a telepítéséhez is hozzájárulsz) települnek, de az eltávolításuk sem egyszerű. Kezdve ott, hogy nem azonnal derül ki a létezésük, a nevük és folytatva azzal, hogy a törlésre szolgáló program sem működik, vagy nem egyértelmű a működése sok esetben.

Az előbbiek mind olyan fenyegetések, amik ellen egy jó végpontvédelmi alkalmazás képes védelmet nyújtani. Persze ehhez neked is meg kell tenned mindazt, ami a Te feladatod a védekezésben.

Most nézzük az eddig nem említett kártevőket.

Billentyűzetfigyelők (keyloggerek). Lehet szoftver, vagy hardver is. A feladata, hogy a billentyűzet és az esetleges titkosítást végző egység közé beékelődve gyűjtse a billentyűleütéseket és továbbítsa azokat a megbízónak. Kódok, jelszavak és más érzékeny adatok gyűjthetők be ezen a módon.

Kémprogramok. Az ilyen alkalmazások célja a célpont tevékenységének lehető legpontosabb követése és a megszerezhető információk begyűjtése. Vannak egyszerűbb és bonyolultabb felépítésű, sok szolgáltatást nyújtó változatok. A különféle titkosszolgálatok előszeretettel használnak kémszoftvereket, leginkább olyanokat, amelyek nem szerezhetők be hagyományos csatornákon keresztül. Sokszor a létezésükre is csak egy-egy botrány kapcsán derül fény. A titkos megfigyelést indokolhatják olykor biztonsági szempontok, de a tapasztalatok azt mutatják, hogy az ilyen eszközök használói hajlamosak kijátszani a felügyeletet és ellenőriz(het)etlen módon alkalmazzák azokat.

|

Néhány évvel ezelőtt a Finfisher (FinSpy) kémprogram körül támadt hírverés bepillantást engedett a kiberkémek világába. A FinSpy volt az a kémprogram, amelynek fejlesztőjét - a Gamma nevű céget - ismeretlenek meghekkelték és a céges levelezést nyilvánosságra hozták. Ebből kiderült, hogy - mások mellett - a magyar titkosszolgálatok is a cég ügyfelei voltak. A FinSpy változatos szolgáltatásokat biztosít vásárlói számára. Alkalmas különböző eszközök megfertőzésére és megfigyelésére. Képes a hálózathoz nem folyamatosan kapcsolódó számítógép megfertőzésére is. Folyamatosan fejlesztik, beépítik a felfedezett operációs rendszer sérülékenységeket és felhasználják a felhasználói visszajelzéseket is. A dolog majdnem olyan, mint más felhasználói szoftvereknél, csak itt a szoftver célja elég speciális. Az eladó pedig nem különösen figyel arra, hogy a "végfelhasználó" törvényesen, a megfelelő jogi ellenőrzés mellett használja-e a szoftvert. Kapcsolódó cikkek az index.hu-n ITT és ITT. UPDATE (2017. október): a Finfisher él és virul, új fejlettebb verziója jelent meg. Forrás: www.index.hu |

Tanulság

Igen kell víruskereső, sőt végpontvédelem! Használhatsz - különösen egy-egy részfeladatra, mint például kéretlen programok keresése - akár több alkalmazást is, de folyamatosan futó csak egy legyen! Egy viszont igen! Ma már nem működik az a megoldás, hogy csak időnként átvizsgálod a meghajtókat, hátha találsz valamit. A károkozókat már akkor el kell kapni, amikor megérkeznek (pl. egy levélben) a számítógépre. Ellenkező esetben a rendszer védtelen ellenük.

Védd a levelezésed! Ezt a funkciót egy jó végpontvédelem tartalmazza. Ha a tiéd nem ilyen, akkor keress valamilyen megoldást a levelezés folyamatos figyelésére és védelmére!

Ha egy weboldalról, vagy egy telepítendő programról a víruskereső azt állítja, hogy veszélyes és megakadályozza a betöltést, vagy a telepítést, nem az a megoldás, hogy kiiktatod a védelmet.

Legyél elővigyázatos! Szokatlan körülmények esetén, vagy ha a számítógéped az addigihez képest jelentősen másként kezd viselkedni (lelassul, gyakran lefagy, a szabad tárhely indokolatlanul gyorsan fogy), gyanakodj, járj a probléma végére. Maradj higgadt, ne kapkodj! A gépet válaszd le a hálózatról! Ha kell, kérd hozzáértő ismerős, vagy más szakember segítségét!

A legfontosabb adatokról legyenek a számítógéptől külön tárolt mentéseid!

|

Ha tetszett az írás, oszd meg barátaiddal, kövesd a Gyerek.Net.Info Facebook oldalát! Csatlakozz az Internetes biztonság - gyerekeknek, felnőtteknek csoporthoz! Véleményedet, kérdéseidet megírhatod a Facebookon, vagy regisztrációt és bejelentkezést követően itt a weboldalon. |

Nincs jogosultságod hozzászólás beküldésére. Kérlek jelentkezz be!